csrf官方解释请自行百度,我举个例子科普下

假如论坛修改密码的请求是/password.php?new=xxx

如果你要修改密码,那么需要你登录论坛,然后服务器验证了cookie才能修改,如果没有登录,访问这个链接是没有用的

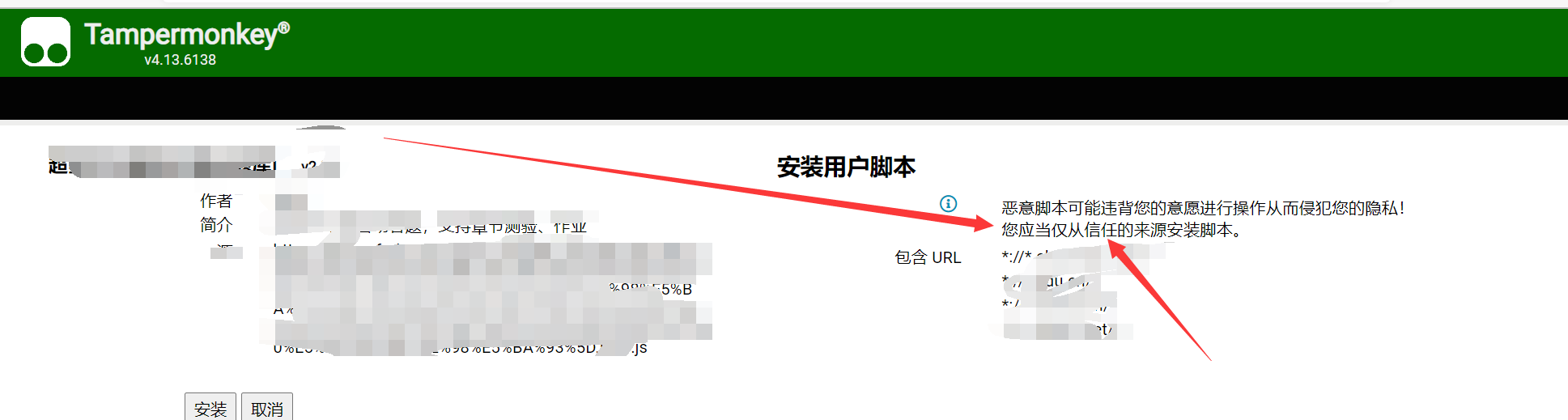

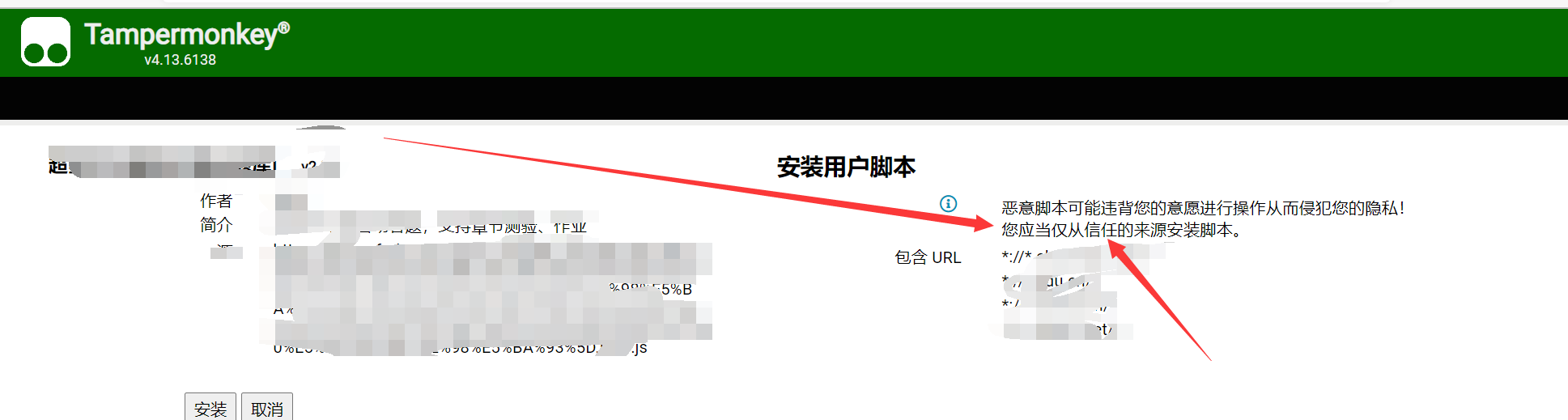

一天我装了某插件,大家也没有审计过源码,然后作者某天更新了插件代码,在里面用js加了一句

fetch("/password.php?new=123")

你打开了论坛,然后密码就被修改了

原理就是这个请求是通过你自己浏览器去发送的,带了你的cookie, 然而你并不知道

那么到了那天之后,所有用插件的人的密码都被修改为123

解决办法就是审计源码,或者谨慎使用

热议

推荐楼 nnt 4小时前

CSRF是跨站请求伪造,论坛大师是运行在用户浏览器的油猴插件上的,不属于此范畴。

推荐楼 hooper 4小时前

CSRF-Cross-site request forgery;建议学习下什么是跨 站;就是在loc伪造你在隔壁站的请求;另外,你说的情况确实可以实现,脚本是基于信任安装的;你请的杀手帮你报仇,杀手同样能把你杀掉,风险和收益是自己权衡的,另外,没人强迫你安装,顶论坛大师,超方便!

推荐楼 By小酷 4小时前

ufcmma 发表于 2021-10-19 16:19

只是举个例子,证明他可以通过前端伪造你的请求

比如自杀代码

推荐楼 ufcmma 4小时前

人家不需要你cookie,下发指令由用户端执行就可以了

你没看懂就算了,我说的就是你想的那个意思

2楼 HOH 4小时前

人家不需要你cookie,下发指令由用户端执行就可以了

4楼 haimianbaobao 4小时前

@论坛大师 马上到

5楼 药丸 4小时前

改密码不需要原始密码?

6楼 吃花椒的喵酱 4小时前

这就是攻击啊 哪有改服务端数据的道理 就靠这个功能送开发者三年免费饭没问题 罪名就是破坏计算机系统

8楼 ufcmma 4小时前

改密码不需要原始密码?

只是举个例子,证明他可以通过前端伪造你的请求

10楼 inighty 4小时前

这样的风险 你装的所有脚本都可以给你带来。 只是这个脚本让你引起了注意罢了。

12楼 药丸 4小时前

ufcmma 发表于 2021-10-19 16:19

只是举个例子,证明他可以通过前端伪造你的请求

如果这样的话,其实任何脚本都有同样的风险

13楼 hooper 4小时前

CSRF-Cross-site request forgery;建议学习下什么是跨 站;就是在loc伪造你在隔壁站的请求;另外,你说的情况确实可以实现,脚本是基于信任安装的;你请的杀手帮你报仇,杀手同样能把你杀掉,风险和收益是自己权衡的,另外,没人强迫你安装,顶论坛大师,超方便!

14楼 乌拉擦 3小时前

脚本的初心是好的,揣测过多无意义

15楼 IPLC 3小时前

插件不就是javascript吗?你自己不能审计代码吗?

16楼 b66667777 2小时前

啊这。。。

申明:本文内容由网友收集分享,仅供学习参考使用。如文中内容侵犯到您的利益,请在文章下方留言,本站会第一时间进行处理。

谷姐靓号网

谷姐靓号网

评论前必须登录!

立即登录 注册