很多mjj说自建安全放心,实际上就防护水平来说个人能做到的不是比专业公司差多了吗?大部分部署都是一键脚本或者容器,用户并不知道具体操作了什么,相信大家也不会设全套防火墙再弄个堡垒机之类的。

而且从数据存放的角度看,在小鸡上自建的,数据其实都裸奔给托管商了,香水哥就是个好例子,所有母鸡都是几年不换的弱密码,建在本地设备倒是可以避免这点。

最后还有单点故障,一般人就搭在单设备上,完全没有灾备,定期备份有效但折腾,并不满足密码管理稳定易用的需求。

热议

推荐楼 Hobostar 3小时前

商用才需要那么麻烦啊。

自建又不是给别人用,很多都不需要的。

况且拿到也破解不了啊,本身设计就是得按 ...

不需要吗,进了服务器,装个根证书,直接就把https解密了,你的主密码从客户端传过来对我来说就是明文

推荐楼 Hobostar 3小时前

不是,服务器就是看不到密码内容。

如果服务器看得到密码内容,那自建是确定的有安全优势 ...

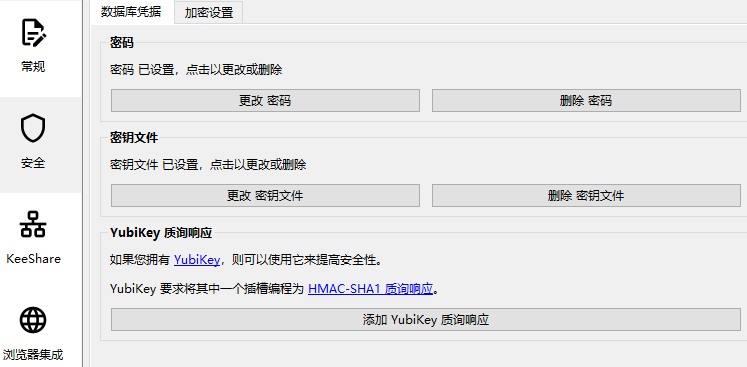

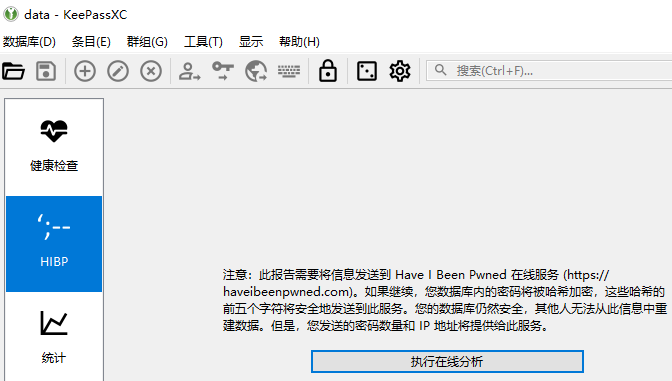

现代点的密码管理包括bitwarden,基本都有密码泄露检查,你觉得这功能是怎么实现的?

推荐楼 XLove 3小时前

数据库丢失也没事,有生之年不会被破解

https://keepass.info/help/base/security.html#secencrypt

推荐楼 爾乃美家累 3小时前

关键还是灾备之类的。数据安全不只是防备泄漏。小鸡或树莓派自己从物理上就不够安全。网盘也有可能各种理由给你账号直接封了。

推荐楼 yy10112001 4小时前

自建自家的树莓派上不就完了。 你只要放在云上的都是裸奔。

推荐楼 XLove 2小时前

你得有原文才能做哈希不是吗;)

不传输原文

https://github.com/keepassxreboot/keepassxc/search?q=haveibeenpwned&type=code

推荐楼 这是最好的年代 2小时前

The entire set of passwords is downloadable for free below with each password being represented as ...

牛头不对马嘴,你知道这网站是干什么的吗?

https://haveibeenpwned.com/About

推荐楼 XLove 3小时前

现代点的密码管理包括bitwarden,基本都有密码泄露检查,你觉得这功能是怎么实现的? ...

each password being represented as either a SHA-1 or an NTLM hash

https://haveibeenpwned.com/Passwords

推荐楼 LTC 3小时前

不需要吗,进了服务器,装个根证书,直接就把https解密了,你的主密码从客户端传过来对我来说就是明文 ...

主密码不会被传出客户端

推荐楼 Hobostar 3小时前

你要弄那种123456,那怎么弄都不安全。

但是自建的能自己掌控,用厂家的就做不到,这就是安全优势。

你这开玩笑呢,商用的跳板机分权限操作和WAF这些基础,自建几百个能找出一个安排上的就不错了

最简单的例子,商业的被黑一般是从别处撞库撞上了,想直接暴力破解都没办法,因为拿不到库文件,自建的库可好拿多了

3楼 rin 4小时前

看人吧。我觉得自己是没有。

4楼 Hobostar 4小时前

自建自家的树莓派上不就完了。 你只要放在云上的都是裸奔。

我看很多人都是放云上

5楼 Salta 4小时前

可以二次加密,比如通过RSA对称加密,然后输入密码才显示,这样服务商就不知道你储存的密码是多少了,其次备份问题就简单多了,做个定时备份脚本就行了,可以同步到OSS啊或各类网盘

6楼 脱氧核糖核酸 4小时前

不想科普了你觉得用服务安全就去用

我还是Keepass自己同步

7楼 雪丫鬟 4小时前

我完全靠自己的脑子。

8楼 Hobostar 4小时前

可以二次加密,比如通过RSA对称加密,然后输入密码才显示,这样服务商就不知道你储存的密码是多少了,其次 ...

放云为什么危险,可以把硬盘文件拉回去慢慢跑,记录一抹你都不知道进来过,直接把库同步各类网盘安全性就更加低了

9楼 Hobostar 4小时前

不想科普了你觉得用服务安全就去用

我还是Keepass自己同步

那你指教一下我列出的几点哪里错了呢?

10楼 konololi 4小时前

鸡子上存的也是有加密的,托管商只能看到加密后的数据

不然你托管到专业公司,那些公司不也是知道你密码?

12楼 Hobostar 4小时前

鸡子上存的也是有加密的,托管商只能看到加密后的数据

不然你托管到专业公司,那些公司不也是知道你密码? ...

对啊,专业公司也是有加密的,那同等条件下专门做密码管理的和做云托管的,哪边安防等级高呢,密码公司要是出了泄露它们是必须披露的,但自己的服务器被入侵没人能提醒。所以就不明白云上自建安全在哪

13楼 这是最好的年代 4小时前

以Bitwarden为例,数据都是在客户端用你的主密码加密之后再传到服务端的,就算服务器被爆破,数据库被拖,没有主密码也不能解密(除非攻击者有闲心诱导你在钓鱼网站输入主密码)。

楼上有人提到KeePass,那个软件的数据库也是这么加密的

14楼 Salta 4小时前

放云为什么危险,可以把硬盘文件拉回去慢慢跑,记录一抹你都不知道进来过,直接把库同步各类网盘安全性就 ...

怎么跟你说呢,人家动不动拖你库做什么? 就算脱了,想要破解加密也基本办不到啊,

15楼 Hobostar 4小时前

以Bitwarden为例,数据都是在客户端用你的主密码加密之后再传到服务端的,就算服务器被爆破,数据库被拖, ...

可市面上的密码管理包括安全历史不好的lp都是这个模式啊

16楼 Hobostar 4小时前

怎么跟你说呢,人家动不动拖你库做什么? 就算脱了,想要破解加密也基本办不到啊, ...

你说的这个对付费软件是一样的道理,而且破了个服务器里面有用没用的全拉下来是常规操作

17楼 Cuchemist 4小时前

从难度上来说当然是攻破大公司的来的难。

就算攻破了,你的数据也不过是打包成xx条数据/xx钱而已,

想利用也是粪坑刨食。

这点是无法否认的。

当然还有非技术而是程序上的问题,比如用户数据被人为的倒卖泄露。

从结果上看,最后也是XX条信息/XX块

自建的话安全性确实不如大公司的,可能对于一些大佬来说你的加密手段就像纸糊的,

但是问题来了,你的私人密码服务器,又不像大公司那样树大招风,又有哪个会蛋疼的来特意搞你呢?

对吧?

18楼 tcpdump 4小时前

自建的安全性是99.9%,直接用商业订阅的安全性是99.99%

所以没有安全优势

19楼 Hobostar 4小时前

从难度上来说当然是攻破大公司的来的难。

就算攻破了,你的数据也不过是打包成xx条数据/xx钱而已,

想利用 ...

说的有道理,但自建的设备通常都是多服务非隔离的,弱点比较多,可能人家就想找个肉鸡,正好进去了,看到有密码服务,拉出来打包卖

20楼 xinmang 4小时前

你这个逻辑有问题啊,自建,开源,跨平台,免费+付费可选,每天邮件备份,现在准备加上阿里云盘备份,就用户来说,这个项目已经很完美了,你还有必要去管别人把他主密码明文放网上吗?

22楼 Hobostar 4小时前

哪有那种通常啊。

mjj都有很多鸡子,专门搞一个自建密码管理啊。

23楼 konololi 3小时前

我可以说这不仅是通常,而且是大部分

那大部分也不会自建甚至不用密码管理。

大部分都是简单的123456这种密码呢。

你这样比较也没有意义了

24楼 Hobostar 3小时前

你这个逻辑有问题啊,自建,开源,跨平台,免费+付费可选,每天邮件备份,现在准备加上阿里云盘备份,就用 ...

你要从成本来说比商业的是美好,但咱们现在讨论安全,专业的你要拿到库文件都得过它们主服务器,自建这边,邮件和云盘就已经算两个容易突破的口子了

25楼 hlav 3小时前

数据库保存在网络上 除了破解你网络上的数据库 还有个问题就是你上网时输入密码在网络中传输过程中也会被人拦截并破解 还有个问题比如Bitwarden登录密码泄露

当然 被破解的可能性很小 除非你设置的密码太弱了 一破就解

像keepass的数据库就是完全保存在本地 不需要担心网络方面的问题 除非自己作死

26楼 Hobostar 3小时前

那大部分也不会自建甚至不用密码管理。

大部分都是简单的123456这种密码呢。

你这样比较也没有意义了 ...

27楼 875 3小时前

说的有道理,但自建的设备通常都是多服务非隔离的,弱点比较多,可能人家就想找个肉鸡,正好进去了,看到 ...

那种只有一个人密码数据库,谁买啊?况且只有数据库,里面的东西都是加密的,对于只买一个人这种需求的能破解的出来?

28楼 southsao 3小时前

不如有些付费的好一些

/**

* 真正让我难受的,大概是因为让你看到如此狼狈的自己

*

* Link https://greasyfork.org/zh-CN/scripts/396933-hostloc-zsbd

*/

29楼 Hobostar 3小时前

那种只有一个人密码数据库,谁买啊?况且只有数据库,里面的东西都是加密的,对于只买一个人这种需求的能 ...

朋友,这种是打包卖的,最多便宜点

反正你也不知道自己被进来过,不会想着改密码,时效很久的

30楼 konololi 3小时前

所以大家吹捧的安全优势,完全没体现出来啊

你要弄那种123456,那怎么弄都不安全。

但是自建的能自己掌控,用厂家的就做不到,这就是安全优势。

其他任何厂家能做的安全措施,自建都能做得到

32楼 爾乃美家累 3小时前

关键还是灾备之类的。数据安全不只是防备泄漏。小鸡或树莓派自己从物理上就不够安全。网盘也有可能各种理由给你账号直接封了。

33楼 875 3小时前

如果啥都怕的话 你就只能靠脑子了,写本上都不安全,万一本丢了呢~

34楼 Hobostar 3小时前

你要弄那种123456,那怎么弄都不安全。

但是自建的能自己掌控,用厂家的就做不到,这就是安全优势。

你这开玩笑呢,商用的跳板机分权限操作和WAF这些基础,自建几百个能找出一个安排上的就不错了

最简单的例子,商业的被黑一般是从别处撞库撞上了,想直接暴力破解都没办法,因为拿不到库文件,自建的库可好拿多了

35楼 Hobostar 3小时前

如果啥都怕的话 你就只能靠脑子了,写本上都不安全,万一本丢了呢~

我讨论的是担心商业服务不安全而转自建的那些行为,不是啥都怕人群

36楼 Able 3小时前

不想科普了你觉得用服务安全就去用

我还是Keepass自己同步

keepass数据库上存的也是加密过的吧, 没密钥就算其他人拿到数据库也没用。以现在的科技水平,256位加密数据全世界的电脑加起来破解到宇宙爆炸也破解不出来

37楼 konololi 3小时前

你这开玩笑呢,商用的跳板机分权限操作和WAF这些基础,自建几百个能找出一个安排上的就不错了

最简单的例 ...

商用才需要那么麻烦啊。

自建又不是给别人用,很多都不需要的。

况且拿到也破解不了啊,本身设计就是得按照无法破解主密码才行的。

要是主密码能随意破,那整个世界上已经没有安全性了

38楼 875 3小时前

我讨论的是担心商业服务不安全而转自建的那些行为,不是啥都怕人群

说的就是啊,你看,用商业的吧,目标大的很,被攻破了的话一样损失,你自己按的话,目标小点,没几个人盯着你,但就像你说的,万一有个漏洞啥的,一样给你打包了,各有利弊,这么算下来都不安全了,本子没准还丢了,就算记脑子里,万一说梦话给说出去也被人知道了。所以啊,没有那么100%,自己喜欢就好。

39楼 Hobostar 3小时前

商用才需要那么麻烦啊。

自建又不是给别人用,很多都不需要的。

况且拿到也破解不了啊,本身设计就是得按 ...

不需要吗,进了服务器,装个根证书,直接就把https解密了,你的主密码从客户端传过来对我来说就是明文

40楼 konololi 3小时前

不需要吗,进了服务器,装个根证书,直接就把https解密了,你的主密码从客户端传过来对我来说就是明文 ...

那你先进服务器啊

而且主密码也不传的。解密和加密都是客户端完成的。

42楼 Hobostar 3小时前

那你先进服务器啊

而且主密码也不传的。解密和加密都是客户端完成的。 ...

你刚才已经把服务器防护删去一大截了

主密码不传只握手,那同步时写入的新信息不可能不传吧

43楼 konololi 3小时前

你刚才已经把服务器防护删去一大截了

主密码不传只握手,那同步时写入的新信息不可能不传吧 ...

写入的也都是加密后的信息啊。

都是客户端用主密码加密,和服务器的通信都是加密后的。

就像我说的,如果服务器知道未加密的密码,那绝对不能用其他任何厂家的,因为厂家就会知道全部密码

44楼 Hobostar 3小时前

况且如果你认为服务器能看到密码内容

那就坚决不能用长家的了,必须自建,因为这样意味着厂家知道你的全 ...

45楼 xinmang 3小时前

你要从成本来说比商业的是美好,但咱们现在讨论安全,专业的你要拿到库文件都得过它们主服务器,自建这边 ...

不好意思,只看了内容,没看标题。

现在自建和托管都差不多吧,数据库又不是明文在网上跑,而且主流的密码管理就那几个,还能怎样,搞不懂你在纠结什么

46楼 konololi 3小时前

这不是约定俗成的事实吗

不是,服务器就是看不到密码内容。

如果服务器看得到密码内容,那自建是确定的有安全优势

47楼 abc.xyz 3小时前

del

48楼 Hobostar 3小时前

不是,服务器就是看不到密码内容。

如果服务器看得到密码内容,那自建是确定的有安全优势 ...

现代点的密码管理包括bitwarden,基本都有密码泄露检查,你觉得这功能是怎么实现的?

49楼 Pineapple 3小时前

可以尝试了解一下Bitwarden的PBKDF2加密算法。

给你进了服务器把库拉下来你也破解不了。

50楼 LTC 3小时前

不需要吗,进了服务器,装个根证书,直接就把https解密了,你的主密码从客户端传过来对我来说就是明文 ...

主密码不会被传出客户端

52楼 hitachi 3小时前

可以二次加密,比如通过RSA对称加密,然后输入密码才显示,这样服务商就不知道你储存的密码是多少了,其次 ...

RSA 是非对称

53楼 konvefon 3小时前

加密到图片就是了,谁知道你怎么加密的,放GitHub都没事儿

54楼 Hobostar 3小时前

可以尝试了解一下Bitwarden的PBKDF2加密算法。

给你进了服务器把库拉下来你也破解不了。 ...

55楼 这是最好的年代 3小时前

现代点的密码管理包括bitwarden,基本都有密码泄露检查,你觉得这功能是怎么实现的? ...

这是用Hash实现的,你以为检查密码是否泄露就一定得把密码明文发给别人?

https://zh.wikipedia.org/wiki/%E6%95%A3%E5%88%97%E5%87%BD%E6%95%B8

56楼 TulvL 3小时前

lasspass也是PBKDF2,不影响它名声臭

LastPass名声臭是因为用户数据库被盗走了,但猜不出主密码攻击者还是无法获得密码

现在有用户怀疑LastPass的主密码有泄露,目前真实性还没有足够依据

密码泄露提示可以比较密码的哈希,不需要传输明文

57楼 XLove 3小时前

现代点的密码管理包括bitwarden,基本都有密码泄露检查,你觉得这功能是怎么实现的? ...

each password being represented as either a SHA-1 or an NTLM hash

https://haveibeenpwned.com/Passwords

58楼 hitachi 3小时前

你这开玩笑呢,商用的跳板机分权限操作和WAF这些基础,自建几百个能找出一个安排上的就不错了

最简单的例 ...

你的论点是建立在信任第三方的基础上。如果这个前提不牢固,那么完蛋。

跳板机和应用防火墙带来的可能只是「虚假的安全感」。

自建的优势是避免信任任何实体。发挥这个优势需要足够的专业知识。

如果水平不够又不肯虚心学习,当然建议买现成的。

59楼 Salta 3小时前

RSA 是非对称

AES 搞错了,哈哈

60楼 mika. 3小时前

自建的不都是随机密码么,怕什么

62楼 Hobostar 2小时前

你的论点是建立在信任第三方的基础上。如果这个前提不牢固,那么完蛋。

跳板机和应用防火墙带来的可能只 ...

全套本地硬件+yubikey那种我举双手支持

VPS+云盘备份的,nono,这只是选了更不可靠的第三方

63楼 这是最好的年代 2小时前

The entire set of passwords is downloadable for free below with each password being represented as ...

牛头不对马嘴,你知道这网站是干什么的吗?

https://haveibeenpwned.com/About

64楼 PTMan 2小时前

这问题没什么讨论必要,安全性差距可能只有十万分之一千万分之一,用密码库主要是乱七八糟的网站密码不想记又不想和其他社交帐号一样,就算盗了库知道你账号密码想赚点什么也不过是**长征第一步,还得过软件商的二次安全验证,国内但凡涉及到钱的软件所有敏感操作什么异地登陆大额转出都需要手机短信验证

65楼 XLove 2小时前

The entire set of passwords is downloadable for free below with each password being represented as ...

原理不就是对比hash,又不需要把密码传给网站检测。

66楼 小旭 2小时前

难道你买的密码存储服务商不是存在服务器上的吗?

67楼 Hobostar 2小时前

牛头不对马嘴,你知道这网站是干什么的吗?

https://haveibeenpwned.com/About

对牛弹琴

这网站是收集库的,公开出来的数据不能让你当社工用,所以加密了

密码管理器怎么做对比?做一样的哈希处理然后跟库比,没有原始密码做个屁

68楼 Hobostar 2小时前

原理不就是对比hash,又不需要把密码传给网站检测。

69楼 这是最好的年代 2小时前

朋友,它们当然是有原始密码的,只是不给你(免费)看而已

你这话说得好像这网站是个卖库的,但实际上这网站是完全公益的。

对牛弹琴

这网站是收集库的,公开出来的数据不能让你当社工用,所以加密了

密码管理器怎么做对比?做一样的哈希处理然后跟库比,没有原始密码做个屁

我的意思是服务器不需要知道原始密码,这些处理都是在客户端做的,没有安全风险。

70楼 XLove 2小时前

你得有原文才能做哈希不是吗;)

不传输原文

https://github.com/keepassxreboot/keepassxc/search?q=haveibeenpwned&type=code

72楼 Hobostar 2小时前

你这话说得好像这网站是个卖库的,但实际上这网站是完全公益的。

73楼 louiejordan 2小时前

在我看来,只要是联网的,就没有绝对的安全,与其自建不如养成重要账号经常改密码的习惯,密码设置复杂一点,对于个人来说已经算很安全了

74楼 Marlene 24分钟前

不需要吗,进了服务器,装个根证书,直接就把https解密了,你的主密码从客户端传过来对我来说就是明文 ...

自建bitwarden本地数据库数据是用你的主密码加密,传输过程中使用的是端对端加密,你可以在界面里查看到加密用的指纹短语

因此无论是服务器被破解,还是被换了https证书被劫持流量,黑客都无法得到你的明文密码,只要把数据库备份好,对于个人来说,自建bitwarden的方案是相当安全的

申明:本文内容由网友收集分享,仅供学习参考使用。如文中内容侵犯到您的利益,请在文章下方留言,本站会第一时间进行处理。

谷姐靓号网

谷姐靓号网

评论前必须登录!

立即登录 注册